RTX1210のIPsecスループット

YAMAHA RTX1210のIPsecのスループットを測定してみました。直結での計測なので実際の利用時のスピードを測るものではなく、ルーターの性能評価を行うものです。

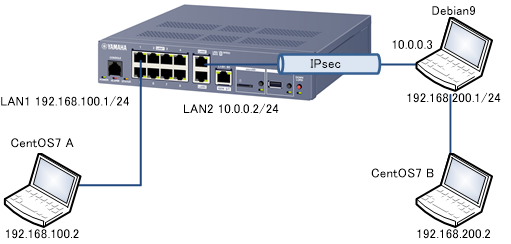

計測環境

RTX1210とDebian9をIPsecで接続し、それぞれにぶら下げたCentOS7 Aをクライアント、CentOS7 Bをサーバーとして、iperf3を実行しスループットの測定を行います。RTX1210のファームウェアはRev.14.01.33です。

計測結果

トンネルのMTUを1438とし、CentOS Aでiperf3の実行した結果が以下となります。消費電力はTAP-TST10での目測値で無負荷時は6.6Wとなります。

| receiver | sender | |||||

| 暗号化 | Mbps | CPU | 消費電力 | Mbps | CPU | 消費電力 |

| AES128-SHA1 | 903 | 96% | 7.4W | 903 | 98% | 7.5W |

| AES256-SHA1 | 903 | – | 7.4W | 903 | – | 7.5W |

| AES128-SHA256 | 710 | – | 7.3W | 760 | – | 7.3W |

| AES256-SHA256 | 679 | – | 7.3W | 695 | – | 7.3W |

やるじゃんYAMAHA。900Mbpsオーバー!

receiverの結果はCentOS7 Aから見てダウンロード方向、senderの結果はCentOS7 Aから見てアップロード方向の計測結果となります。CPU負荷は一部のテストで計測していませんのでブランクとしています。

L2TP/IPsecの結果と違って、L2TPという余計な処理がないせいか、SHA1のときにはほぼWire speedが出ています。RTX1210のIPsecハードウェア処理がモロに効いていて、さすがといったところでしょうか。

RTX1210のConfig

テストに使ったRTX1210のconfigは以下の通りです。IKEv2での接続としており、MTUは本検証環境では最適値となる1438に設定しております(NAT-Tなし+AES+PPPoEなし)。YAMAHAの場合にはtunnelのmtuを明示で指定しないと安全控えめの1280が自動設定されてしまい、スループットが出ませんので。

rtx1210.example.comはRTX1210のLAN2アドレス、debian3.example.comはDebian9のeth0アドレスを検証環境のDNSに登録しています。

ip route default gateway dhcp lan2 ip route 192.168.200.0/24 gateway tunnel 1 ip lan1 address 192.168.100.1/24 ip lan2 address dhcp ip lan2 secure filter in 1000 1010 1020 2000 ip lan2 secure filter out 3000 dynamic 100 101 ip lan2 nat descriptor 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp ipsec ike version 1 2 ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on ipsec ike local name 1 rtx1210.example.com fqdn ipsec ike pre-shared-key 1 text presharedkey ipsec ike remote name 1 debian3.example.com fqdn ip tunnel mtu 1438 ip tunnel tcp mss limit auto tunnel enable 1 ip filter 1000 pass * 192.168.100.0/24 icmp ip filter 1010 pass * 192.168.100.1 udp * 500,4500 ip filter 1020 pass * 192.168.100.1 esp ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * tcp ip filter dynamic 101 * * udp nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.100.1 udp 500 nat descriptor masquerade static 1 2 192.168.100.1 udp 4500 nat descriptor masquerade static 1 3 192.168.100.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24

Debian9の設定

IPsecにはstrongSwan 5.5.1を使いました。テストでは暗号化の方法を変えてテストしていますが、RTX1210側のconfigは固定にし、strongSwan側のespの設定は以下の4パターンで変えながらテストを行っています。

- esp=aes128-sha1!

- esp=aes256-sha1!

- esp=aes128-sha256!

- esp=aes256-sha256!

IPsec関連(strongSwan)

# cat /etc/ipsec.conf

conn rtx1210

left=%defaultroute

leftid=debian3.example.com

right=rtx1210.example.com

rightid=rtx1210.example.com

leftsubnet=192.168.200.0/24

rightsubnet=192.168.100.0/24

keyexchange=ike

authby=secret

type=tunnel

ike=aes128-sha1-modp1024!

esp=aes128-sha1!

reauth=no

auto=start

keyingtries=%forever

# cat /etc/ipsec.secrets

: PSK "presharedkey"