FortiGate 60DのIPsecスループット

FortiGate 60DのIPsecのスループットを測定してみました。L2TP/IPsecでは揮わなかったFortiGate 60Dですが、データシート上はIPsecのスループットが1Gbps(512byte)と記載があり、なんとかこのスピード近くでIPsec接続をしてみたいところです。

計測環境

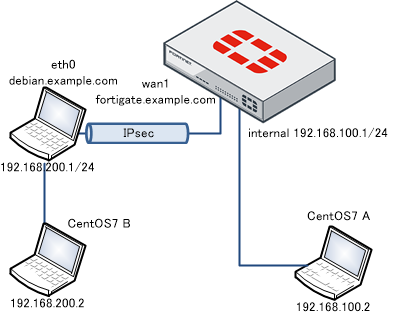

FortiGate 60DとDebian9をIPsecで接続し、それぞれにぶら下げたCentOS7 Aをiperf3のクライアント、CentOS7 Bをiperf3のサーバーとして、スループットの測定を行います。FortiGate 60Dのファームウェアはv6.0.5となります。

計測結果

CentOS Aでiperf3の実行した結果が以下となります。無負荷時の消費電力はTAP-TST10での目測値で7.8Wとなります。

| receiver | sender | |||||

| 暗号化 | Mbps | CPU | 消費電力 | Mbps | CPU | 消費電力 |

| AES128-SHA1 | 904 | 5% | 8.1W | 823 | 5% | 8.1W |

| AES256-SHA1 | 904 | 4% | 8.1W | 825 | 5% | 8.1W |

| AES128-SHA256 | 901 | 2% | 8.1W | 839 | 2% | 8.1W |

| AES256-SHA256 | 901 | 4% | 8.1W | 855 | 3% | 8.1W |

900Mbpsオーバー。FortiGate 60D、めっちゃ速いですっ。

カタログスペックのIPsec 1Gbpsは嘘偽りではなかったです。ライセンス切れの中古なら、ヤフオクでわずか3,000円前後で入手可能のマシンの性能とは思えません。PPPoEのスループットが174Mbpsしか出ないことや、L2TP/IPsecのスループットが42.9Mbpsしか出ないことと比較したときのこのアンバランス感がなんとも言えません。PPPoEのスループットが遅かったので、我が家ではFortiGate 60Dはずっと倉庫に眠ってましたが、何か利用の余地を考慮する必要がありそうです。スループットの問題からPPPoEは他のルーターに任せる必要があるので、その点は構成を考る必要はありますけど。

FortiGate 60DのConfig

テストに使ったFortiGate 60Dのconfigは以下の通りです。fortigate.example.comはFortiGate 60Dのwan1アドレス、debian.example.comはDebian9のeth0アドレスを検証環境のDNSに登録しています。

config vpn ipsec phase1-interface

edit "to Debian"

set type ddns

set interface "wan1"

set ike-version 2

set proposal aes128-sha1

set localid "fortigate.example.com"

set dhgrp 2

set remotegw-ddns "debian.example.com"

set psksecret presharedkey

next

end

config vpn ipsec phase2-interface

edit "to Debian"

set phase1name "to Debian"

set proposal aes128-sha1 aes256-sha1 aes128-sha256 aes256-sha256

set dhgrp 2

set src-subnet 192.168.100.0 255.255.255.0

set dst-subnet 192.168.200.0 255.255.255.0

next

end

config firewall policy

edit 2

set srcintf "internal"

set dstintf "to Debian"

set srcaddr "all"

set dstaddr "all"

set action accept

set schedule "always"

set service "ALL"

next

edit 3

set srcintf "to Debian"

set dstintf "internal"

set srcaddr "all"

set dstaddr "all"

set action accept

set schedule "always"

set service "ALL"

next

end

config router static

edit 1

set dst 192.168.200.0 255.255.255.0

set device "to Debian"

next

end

Debian9の設定

IPsecにはstrongSwan 5.5.1を使いました。テストでは暗号化の方法を変えてテストしていますが、FortiGate側のconfigは固定にし、strongSwan側のespの設定は以下の4パターンで変えながらテストを行っています。

- esp=aes128-sha1!

- esp=aes256-sha1!

- esp=aes128-sha256!

- esp=aes256-sha256!

IPsec関連(strongSwan)

# cat /etc/ipsec.conf

conn fortigate

left=%defaultroute

leftid=debian.example.com

right=fortigate.example.com

rightid=fortigate.example.com

leftsubnet=192.168.200.0/24

rightsubnet=192.168.100.0/24

keyexchange=ike

authby=secret

type=tunnel

ike=aes128-sha1-modp1024!

esp=aes128-sha1!

reauth=no

auto=start

keyingtries=%forever

# cat /etc/ipsec.secrets

: PSK "presharedkey"