異機種間IPsec FortiGate 60D – RTX810

異機種間のIPsec接続は得てして苦労しますが、IKEv2なら比較的すんなり接続できることが多いです。今回FortiGate 60DとRTX810をIKEv2のIPsecで接続してみましたので、その設定例を紹介したいと思います。

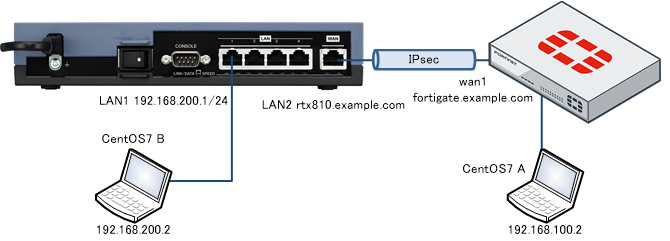

構築環境

FortiGate 60Dのファームウェアはv6.0.5、RTX810のファームウェアはRev.11.01.33となります。NATを挟まない環境で、お互い動的IPをDDNS登録している前提で、接続環境を構築しました。

FortiGate 60Dのconfig

wan1のアドレスはdhcpで取得(初期config)、internalのアドレスは192.168.100.1/24としています。

config system interface

edit "wan1"

set mode dhcp

next

edit "internal"

set ip 192.168.100.1 255.255.255.0

next

end

IPsec関連とFirewallの設定は以下となります。

config vpn ipsec phase1-interface

edit "to rtx810"

set type ddns

set interface "wan1"

set ike-version 2

set peertype any

set proposal aes128-sha1

set localid "fortigate.example.com"

set dhgrp 2

set remotegw-ddns "rtx810.example.com"

set psksecret presharedkey

next

end

config vpn ipsec phase2-interface

edit "to rtx810"

set phase1name "to rtx810"

set proposal aes128-sha1 aes256-sha1 aes128-sha256 aes256-sha256

set dhgrp 2

set src-subnet 192.168.100.0 255.255.255.0

set dst-subnet 192.168.200.0 255.255.255.0

next

end

config firewall policy

edit 2

set srcintf "internal"

set dstintf "to rtx810"

set srcaddr "all"

set dstaddr "all"

set action accept

set schedule "always"

set service "ALL"

next

edit 3

set srcintf "to rtx810"

set dstintf "internal"

set srcaddr "all"

set dstaddr "all"

set action accept

set schedule "always"

set service "ALL"

next

end

最後にstatic routeを設定してFortiGate 60Dの設定は終わりです。

config router static

edit 1

set dst 192.168.200.0 255.255.255.0

set device "to rtx810"

next

end

RTX810のconfig

基本YAMAHAのページの設定例通りです。LAN2はDHCPでアドレス取得、LAN1は192.168.200.1/24としています。

ip route default gateway dhcp lan2 ip route 192.168.100.0/24 gateway tunnel 1 ip lan1 address 192.168.200.1/24 ip lan2 address dhcp ip lan2 secure filter in 1000 1010 1020 2000 ip lan2 secure filter out 3000 dynamic 100 101 ip lan2 nat descriptor 1 tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp ipsec ike version 1 2 ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on ipsec ike local name 1 rtx810.example.com fqdn ipsec ike pre-shared-key 1 text presharedkey ipsec ike remote name 1 fortigate.example.com fqdn ip tunnel mtu 1438 ip tunnel tcp mss limit auto tunnel enable 1 ip filter 1000 pass * 192.168.200.0/24 icmp ip filter 1010 pass * 192.168.200.1 udp * 500,4500 ip filter 1020 pass * 192.168.200.1 esp ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * tcp ip filter dynamic 101 * * udp nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.200.1 udp 500 nat descriptor masquerade static 1 2 192.168.200.1 udp 4500 nat descriptor masquerade static 1 3 192.168.200.1 esp ipsec auto refresh on dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.200.2-192.168.200.191/24

スループット

上記configでIPsecはAES128-SHA1で接続確立し、CentOS間でiperf3を実行したところスループットは185Mbpsでした。IPsecの能力的にはFortiGate 60Dは十分高速、RTX810はあまり速くないので、RTX810の性能に引っ張られる形であまりいい結果はでませんでした。RTX810のIPsecスループットで検証した結果と同じですね。